¿Quieres saber lo que es el fingerprinting y para qué se utiliza? ¿Te gustaría conocer qué datos se pueden averiguar sobre ti simplemente por usar un dispositivo informático y cómo reducir esta huella digital? Cada vez es más común descargar aplicaciones en las que nos piden acceso a otras diferentes (contactos del teléfono, galería, cámara, notas, etc.), así como navegar por Internet encontrándonos a cada paso publicidad sobre el artículo que queremos comprarnos.

Toda esta información es muy útil para perfilar al usuario y se emplea, especialmente, en temas de marketing, aunque no únicamente. Sin embargo, es posible que no seamos del todo conscientes de la cantidad de información que se puede obtener sobre cada uno de nosotros.

En este artículo, te contamos todo lo que necesitas saber sobre la huella digital que dejamos en nuestros dispositivos, para que pueda ser utilizada y conocer cuál es la mejor forma de reducir los datos que deja nuestra actividad a través de un dispositivo:

- ¿Qué es el fingerprinting o huella digital y cómo se crea?

- Técnicas de fingerprinting y posibles inconvenientes

- ¿Qué datos se pueden obtener mediante fingerprinting?

- Consejos para reducir el fingerprinting o la huella digital de nuestros dispositivos

¿Qué es el fingerprinting o huella digital y cómo se crea?

Cada vez que navegamos por Internet, al igual que ocurre con nuestras “huellas físicas”, dejamos un rastro de información única sobre nosotros. El fingerprinting o la huella digital es toda aquella información sistemática que dejamos sobre un dispositivo informático cada vez que lo utilizamos.

Los datos obtenidos permiten determinar de manera inequívoca el dispositivo empleado y, de esta forma, poder llegar a perfilar y conocer la actividad del usuario, ya sea una persona física o jurídica.

Es decir, el fingersprinting es una técnica que permite obtener información de una persona o empresa a través de los sistemas informáticos. Muchas entidades buscan monitorizar la actividad de los usuarios, algunas para realizar un mejor marketing con publicidad personalizada, otras para detectar posibles actividades fraudulentas o delictivas en Internet. A continuación, te ofrecemos una lista de este tipo de actividades que ponen en riesgo tu ciberseguridad y la de tu organización:

- Ransomware

- Malware

- Ataque Botnet

- Estafa de Inversión

- Estafa de la factura falsa

- Vishing

- Smishing

- Fraude del CEO

Por tanto, esta huella digital, como se puede suponer, se crea cada vez que realizamos cualquier actividad sobre un dispositivo digital. Esta huella recaba datos sobre cada uno de nuestros movimientos en dicho dispositivo, desde el tiempo que estamos visualizando un contenido o los cliks que realizamos, a la memoria de nuestro dispositivo o las aplicaciones que tenemos instaladas.

De esta forma, se unen tanto la información que obtiene la página web en nuestra interacción en ella como la que transmite el navegador a nuestro dispositivo.

Técnicas de fingerprinting y posibles inconvenientes

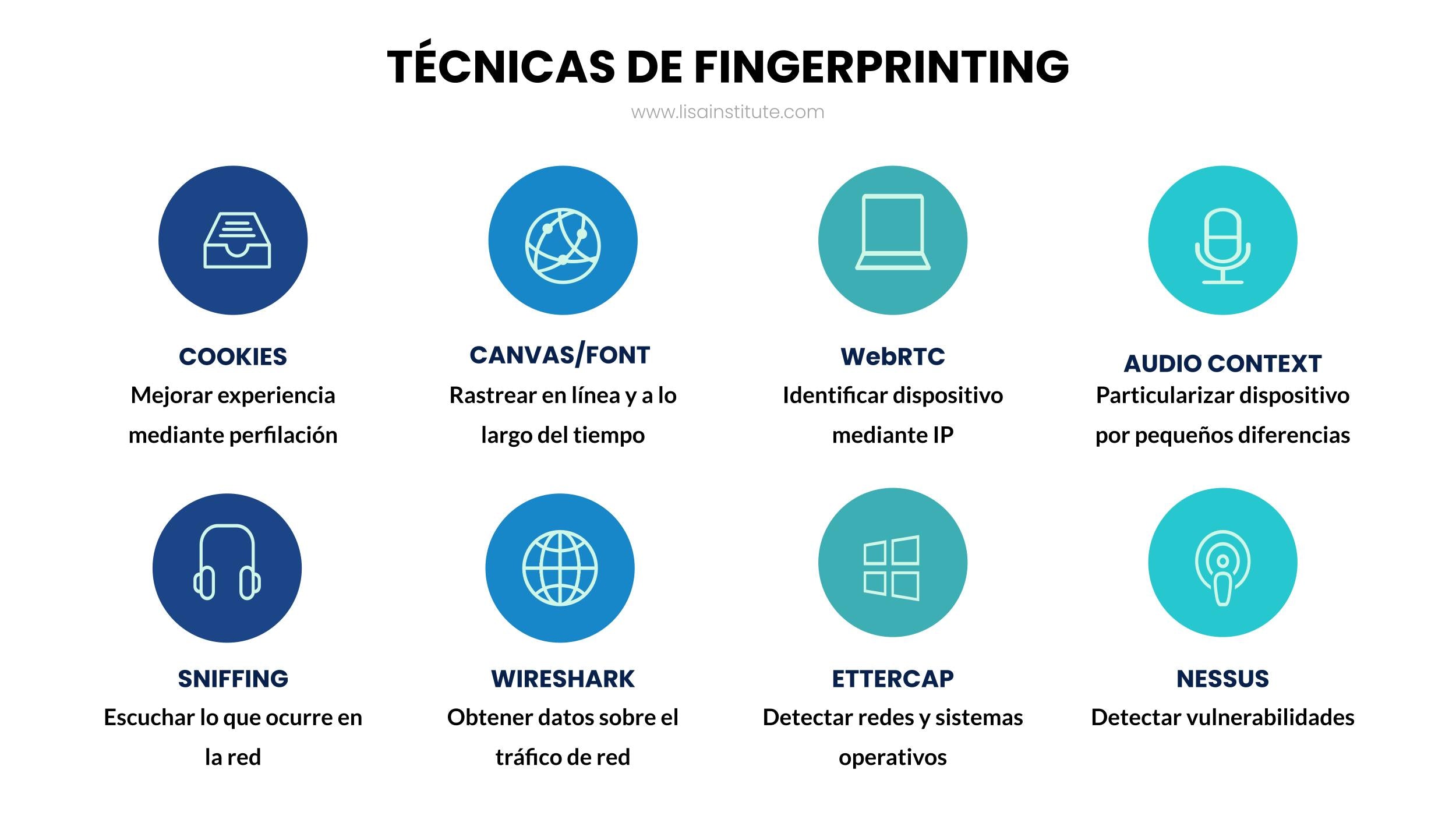

Algunas de las técnicas utilizadas para conocer nuestra actividad en Internet, por ejemplo nuestras preferencias, son muy conocidas, sin embargo, otras no lo son tanto y pueden sorprender por su complejidad y sofisticación.

A continuación, te explicamos algunas de las técnicas más utilizadas para recoger datos que permitan obtener nuestra huella digital, según la Agencia Española de Protección de Datos:

- Cookies: Es una técnica de seguimiento que consiste en ficheros que se encuentran en el dispositivo del usuario y que son creados por la web de un proveedor de servicios. Se utilizan para mejorar la experiencia del usuario en la página o analizar estadísticas de ésta. A través de las cookies se puede realizar un perfilado bastante exhaustivo del usuario.

- Canvas Fingerprint: Son huellas digitales en el navegador; es decir, permiten rastrear a los usuarios en línea. Se puede identificar a los visitantes que usan HTML5, en lugar de las cookies. Los datos que quedarían serían el navegador utilizado, el sistema operativo y el hardware instalado, por lo que no sería suficiente para identificar al usuario como tal, pero sí sería útil en combinación con otras fuentes de datos para identificar al mismo usuario cuando visite una web asociada o para personalizar publicidad.

- Canvas Font Fingerprint: Se crea un identificador, gracias a los elementos HTML, para poder rastrear el mismo navegador a lo largo del tiempo. Tampoco serviría de manera aislada para identificar al usuario concreto, sino que sería necesario contar con la información proporcionada por otras fuentes.

- WebRTC: Su función es permitir la comunicación en tiempo real entre dos pares, obteniendo una gran cantidad de datos privados. Los nodos WebRTC obtienen datos sobre las direcciones IP utilizadas por las redes locales, por lo que es capaz de identificar de manera muy consistente el dispositivo empleado. Su utilidad es inmensa para realizar seguimientos del dispositivo. Esto genera problemas de privacidad, pues la aplicación web puede acceder a las direcciones sin el consentimiento del usuario.

- Audio Context: Su finalidad es procesar digitalmente una señal de audio, permitiendo particularizar el dispositivo a través de las pequeñas diferencias en el procesamiento según el hardware/software del dispositivo.

- Sniffing: Es una técnica que permite escuchar todo lo que ocurre en una determinada red. Pueden obtener todo el tráfico de información que esté circulando en la red en la que esté conectado el dispositivo.

- Wireshark: Analiza los detalles de los datos presentes en los paquetes de red. Es una herramienta gratuita, pero puede obtener datos sobre el tráfico de red.

- Ettercap: Sirve para detectar redes y sistemas operativos (tanto remotos como locales), explorando la información de todos los hosts; a menudo es utilizada en ataques man-in-the-middle.

- Nessus: Detecta vulnerabilidades, por lo que es muy usada por los hackers, aunque también por los profesionales de la seguridad informática.

Fórmate con el Máster Profesional de Analista Criminal y Criminología Aplicada para profesionalizarte en la prevención, análisis y lucha contra la criminalidad, desde la empresa, las instituciones públicas y los organismos internacionales.

Además de todas las anteriores, también se pueden obtener datos de nuestra huella digital a través de:

- La instalación de bloqueadores de publicidad.

- La memoria del dispositivo.

- El número de monitores conectados al dispositivo.

- La presencia de teclados virtuales.

- Los codecs de audio y vídeo disponibles.

- El uso de la batería del dispositivo.

- El listado de aplicaciones instaladas.

Cabe destacar que prácticamente ninguna de estas técnicas de fingerprinting de manera aislada conseguiría particularizar el dispositivo, ni mucho menos el usuario, pero, si se combinan varias, se podría realizar un perfil completo sobre cada uno de nosotros.

Si bien, como hemos dicho, muchas de estas técnicas de fingerprinting permiten conocer nuestras preferencias, facilitando nuestra navegación en Internet, incluso ahorrándonos tiempo, también pueden ser utilizados por cibercriminales, que pueden obtener la información que deseen sobre los usuarios, muchas veces a través de la ingeniería social.

Aún así, es importante mencionar que estas técnicas de fingerprinting también son utilizadas en Inteligencia para identificar, prevenir y garantizar la seguridad. Aquí puedes ver cómo formarte en Inteligencia.

En definitiva, pese a que muchos navegadores ofrecen la navegación de incógnito, esto solo proporciona una falsa seguridad, puesto que una vez se accede a un determinado lugar web con un dispositivo electrónico, y antes incluso de que el usuario lo haya visualizado, el servidor ya posee mucha información de su fingerprinting.

¿Qué datos se pueden obtener mediante fingerprinting?

En primer lugar, como ya se ha mencionado, mediante el fingerprinting se pueden conocer los siguientes aspectos:

- El tiempo que pasamos en un determinada página web.

- El tiempo que estamos visualizando un vídeo.

- En qué parte de la página centramos nuestra atención.

- Cuáles son nuestros gustos e intereses, etc.

- Nuestra dirección IP.

- Las aplicaciones que tenemos instaladas en nuestro dispositivo o la memoria de éste.

Sin embargo, hay otros datos importantes que se pueden obtener mediante:

- Cabeceras HTTP: Pueden incluir detalles sobre entradas personalizadas, incluyen detalles sobre la página desde la que accedemos a la de destino; una descripción del usuario y del sistema operativo empleado; también pueden incluir el idioma con el que se ha accedido a la página. Además, estas cabeceras pueden incluir datos que se encuentran comprimidos para optimizar el tiempo de carga.

- Browser fingerprinting activo: El gestor web solicita información activamente del usuario (por ello, en teoría el usuario podría comprobar en todo momento si se está analizando otro tipo de información). Puede obtener información sobre la zona horaria y los colores del sistema mientras mantiene en segundo plano los recursos que no está visualizando el usuario en ese momento.

- Navegador: Facilita el nombre del navegador e informa al servidor sobre la versión de este navegador, así como del sistema operativo, del tipo de procesador y del lenguaje del navegador. Se puede detectar si el usuario ha desactivado las cookies y cuál es la plataforma más utilizada por el usuario. Es decir, se puede llevar a cabo una detallada identificación del navegador.

- Información de la pantalla: Las características de la pantalla se transmiten al servidor. Los datos que proporciona son: la anchura y altura en píxeles de la pantalla y la profundidad del color.

Consejos para reducir el fingerprinting o la huella digital de nuestros dispositivos

Aunque parezca desalentador el hecho de que cualquier movimiento que hagamos a través de un dispositivo electrónico deje una huella digital o fingerprint, mitigarla (no eliminarla) es relativamente sencillo.

Para conseguir una alta privacidad y seguridad, serviría con utilizar varios VPN. Por su parte, Firefox es un navegador bastante seguro en el que se puede modificar la privacidad y personalizarla.

Otro punto importante sería la utilización de un buen bloqueador de anuncios. Evitar lo más posible acceder a sitios en los que sea precisa mucha privacidad a través de teléfonos inteligentes, pues resultan ser muy vulnerables. La efectividad de estas y otras estrategias es limitada, aunque es importante conocer todas las medidas posibles para tener una vida cibersegura.

Es importante mencionar que realizar algunas de estas acciones pueden modificar o imposibilitar el acceso a algunos sitios web, por lo que siempre hay que realizar un balance entre el grado de seguridad/privacidad que queremos y la comodidad o facilidad para navegar en Internet.

La Agencia Española de Protección de Datos aconseja:

- A los usuarios: Utilizar la opción Do Not Track para expresar preferencias, instalar bloqueadores, deshabilitar el uso de Javascript, alternar el uso de navegadores y navegar de manera privada.

- A los desarrolladores: Incluir la opción de denegar o aceptar en los productos, predeterminar la activación en los dispositivos de las máximas opciones de privacidad, dejando a criterio del usuario modificarlas.

- A las entidades que explotan datos de las huellas digitales: Proporcionar información clara y completa sobre la utilización de datos y sobre su tratamiento, obtener consentimiento del usuario, permitir el ejercicio de los derechos de los usuarios, llevar a cabo un registro de actividades de tratamiento y realizar un análisis de riesgos de protección de datos.

Quiero saber más, ¿qué hago?

Si quieres ampliar información sobre cualquier ámbito de la Ciberseguridad, consulta estos artículos de nuestro blog:

- 7 consejos para protegerte del crimen como servicio o crime as a service

- ¿Qué es la ciberadicción o el trastorno de adicción a Internet?

- ¿Qué son los ataques malwareless?

- Qué son los troyanos: tipos, modus operandi, medidas preventivas y consejos

-

Qué es el blockchain: definición, tipos, ejemplos, ventajas y utilidades

- Qué es Bitcoin: origen, usos, ventajas y riesgos

- VPN: Definición, usos, ventajas y comparativa.

- Deepfakes: Qué es, tipos, riesgos y amenazas.

- Cómo escoger Antivirus para tu ordenador y smartphone (Guía Práctica).

- Ciberguerra: tipos, armas, objetivos y ejemplos de la guerra tecnológica.

- Guía práctica de control parental: consejos, ventajas y herramientas para prevenir los riesgos de Internet para tus hijos.

- Data Brokers: Quiénes son y por qué son una amenaza para nuestros datos.

- Diferencia entre Ciberseguridad, Seguridad Informática y Seguridad de la Información.

- ¿Qué es el fingerprinting o la huella digital de nuestros dispositivos?

- Estafa de Inversión: qué es, tipos, señales de alerta y consejos

- Estamos asistiendo al nacimiento de una nueva civilización

- Zero-Day: qué es, modus operandi y consejos preventivos

- Salidas profesionales en Ciberseguridad: funciones, trabajos y sueldos

- Estafa de la factura falsa: qué es, modus operandi, señales y consejos

- Vishing: qué es, modus operandi, ejemplos y cómo evitarlo

- ¿Qué es el Egosurfing y cómo puede ayudarnos?

- Fraude del CEO: qué es, modus operandi y consejos preventivos

- Smishing: qué es, riesgos, ejemplos y cómo evitarlo

- Guía Práctica contra la Ingeniería Social

- Guía para teletrabajar de forma eficaz y segura desde casa

- Medidas de seguridad para teletrabajar de forma segura

- Conoce los 15 consejos de ciberseguridad para tener una vida más cibersegura

- Dark Web: riesgos, contenidos y cómo acceder (Guía Práctica)

- ¿Qué son las cookies y cómo eliminarlas?

- ¿Qué es el malware y qué tipos de malware pueden afectarte?

- Lista de 45 consejos de seguridad bancaria: ¿Cómo mantener mis cuentas bancarias seguras?

- ¿Qué hacer si me suplantan la identidad en Facebook, Instagram, Twitter o LinkedIn?

- Digitalización masiva: riesgos, oportunidades y nuevas salidas profesionales

- Los 5 mapas de ciberataques más populares de 2019

- ¿Qué es el ransomware y cómo prevenir este ataque? (Guía práctica)

- ¿Qué es el ciberacoso y qué tipos existen?

- Ciberataque a Baltimore: ¿Cómo hackear una ciudad?

- ¿Qué es un ataque botnet y cómo evitarlo?

- ¿Investigar por Internet? La Web Superficial, la Deep Web y la Dark Web

- Conoce las claves de la Nueva Estrategia Nacional de Ciberseguridad en España

- Las 6 tendencias en Ciberseguridad que marcan (y marcarán) el mundo digital

- ¿Por qué votas lo que votas en la era de la desinformación y las Fake News?

- Conoce los 4 retos para la Ciberseguridad de la próxima década

- Conoce los 5 sectores en los que más se valora la formación en Ciberseguridad

- Ataques de desinformación: qué son y cómo podemos evitarlos

- ¿Qué debemos tener en cuenta antes de aprender Ciberseguridad?

- Cómo Evitar Estafas y Fraudes en el Blackfriday: Compra Segura Online

- La Estafa amorosa: cómo el amor mueve montañas (de dinero)

- Phishing bancario por email: modus operandi y consejos preventivos

- Introducción a la Ciberseguridad: primeros pasos

- Wearables para policías y personal de seguridad: ventajas y riesgosFallo de seguridad en redes WiFi: consejos y soluciones

- Wearables: riesgos de la tecnología inteligente

- Fallo de seguridad en redes WiFi: consejos y soluciones

Si quieres empezar ya a formarte en Ciberseguridad, te recomendamos estos cursos online: